Hacking Password WPA

Setelah anda puas berhasil menghack WEP dengan Backtrack 4 kini anda akan saya bawa untuk mengetahui cara hacking WLAN / Hotspot yang berenkripsi WPA.

disini saya tidak akan menjelaskan secara rinci dari point ke point namun saya akan menambahkan poin yang khusus untuk WPA saja. yuk kita jelajahi bersama :

1. Persiapan

Untuk memulai hacking WPA saya harap anda sudah berpengalaman dengan cara hacking WEP jika anda masih kelas pemula tolong pelajari dan praktekan cara hacking WEP atau baca tutorialnya disini

setelah semua ( BT4, USB WLAN dll ) siap, tahapan-tahapan sebelum mengcapture data sama persis seperti ditutorial hacking WEP. adapun setelah mengcapture data perintahnya akan berbeda.

2.1 Mengcapture Data untuk Handshake

Masih sama caranya seperti ditutorial WEP, tentukan target AP, BSSID, Channel dll. buka shell konsole baru

ketik :

airodump-ng -w file -c channel --bssid AP MAC interface

Namun target dari mengcapture data dihacking WPA adalah agar kita mendapatkan handshake (klik disini unutk mengenal lebih jauh tentang handshake)atau arisan, loh kok arisan???? nah mengapa saya katakan arisan, karena untuk mendapatkan password WPA juga untung2an istilah mudahnya kemungkinan berhasil dan gagalnya 50-50.

lihat dibarisan paling bawah, adakah stasion atau client yang terhubung dengan AP taget kita, lihat contoh pada gambar :

2.2 Deauthentifikasi Client

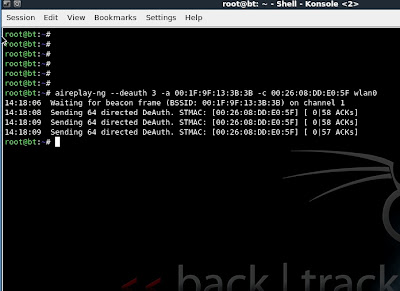

Jika dibarisan bawah terdapat station client yang terhubung dengan AP selanjutnya yaitu saatnya kita mengirim perintah deauthentifikasi sebuah client yang terhubung caranya, buka shell konsole baru ketikan :

aireplay-ng --deauth 3 -a AP MAC -c CLIENT STATION MAC interface

Mengapa perlu deauthentifikasi client? tujuanya yaitu ketika client sebuah AP diputus paksa koneksinya oleh kita, maka otomatis client tersebut akan melakukan reconnect alias berusaha melakukan koneksi ulang. nah disaat itulah client akan ditanya password oleh AP nah disinilah kita akan mendapatkan handshake, lihat gambar :

Jika belum dapat handshake lakukan deauthentifikasi client lagi biar tidak usah mengetik ulang perintahnya anda cukup menekan tombol panah atas pada keyboard untuk mengulang perintah terakhir.

Namun sayangnya data yang kita terima (dari Capturan) masih terenkripsi, saat tutorial ini dibuat software aircrack-ng belum dapat membuka enkripsi tersebut akan tetapi hanya bisa menyamakan dan mencocokan binary-nya dengan bantuan kamus.

3. Hacking password WPA

Setelah dapat handshake saatnya kita mencocokan binary yang tercapture dengan bantuan kamus, buka shell konsole baru ketikan:

aircrack-ng -w filekamus.lst file*.cap

filekamus : bisa berekstensi txt atau lst dan harus lengkap dengan direktorinya atau dapat pula dicopy kedesktop biar tidak usah mengetik path direktorinya

file*.cap : seperti biasa otomatis ada didesktop

Catatan :

- fillekamus / wordlist / daftar kata / passpharse nah disinilah kesulitan kita mengapa diatas saya kemukakan kemungkinannya 50-50, untuk melengkapi kamus, kita dituntut untuk lebih kreatif, imajinatif dan tentunya ide cemerlang. sebagai gambaran rata-rata pengguna wifi diarab saudi menggunakan password nomor HP, nomor telepon, nomor cantik, tanggal lahir, artis kesayangan, anak kesayangan, nama keluarga dsb. nah masalahnya di indonesia akan lain dengan hobi password orang saudi.

Contoh passpharse silakan download :

- simple password disini

- nomor STC yang berawalan 050 dan 055 disini

- tanggal lahir dari 01011940 - 31122014 disini

Pengalaman penulis :

Untuk mode enkripsi WPA sebenarnya saya sudah mencoba dan memang berhasil namun itu karena saya sudah mengetahui passwordnya dan passwordnya waktu itu masih standartnya router sehingga ketika saya masukan file kamus simple password diatas sukses. sedangkan untuk yang belum punya password saya telah coba proses pencocokan namun selalu gagal kemungkinan perlu database password list yang lebih besar. waktu itu saya hanya menggunakan database sebesar 240 MB yang hanya memuat nomor HP dari satu operator saja dan prosesnya memakan waktu tidak kurang dari 8 jam tanpa hasil!!!!!! jangan tanya berapa lama untuk yang memakai database bergiga-giga.

Selamat Mencoba!

CATATAN :

Tulisan ini saya dedikasikan sebagai bahan edukasi bagi anda yang mempunyai wifi agar lebih hati-hati dalam mengamankan properti anda, bukan bermaksud untuk negatif dll

Artikel terkait :

bos kenapa saya tidak bisa mengunakan bt3 dan bt4 dilaptop saya.

BalasHapussetelah louding selesai bt login saya ketik perintah (startx) kok malah yang keluar server fatal eror.

laptop yang saya gunakan dell inspiron 1564 intel core i3. tq

walaupun live cd tetep bisa yg mainin aja yg lom tau soal BT4/BT3/BT5 itu hanya kesalahan di displaynya aja..

HapusBetol bos jangan main main klu gak tau cara ngebukak bt4/bt3/bt5 walaupun tdak pakek ngeboot bt3/bt4/bt5 itu bisa dibuka di desktop dalam keadaan nyala. ok.

Hapusanonym : kalau boleh saya tau BTnya pakai live cd, install ke hardisk atau usb??

BalasHapusaskum low leh tau cara bikin wordlistnya gmna kawan??? oh ya lam kenal q raka di mekkah lebih jelasnya kirimkan saya pesan di rakamanja67@yahoo.com sebelum dan ssudahnya q ucapkan mkasih

BalasHapus@raka : waskum, gimana kabarnya mekkah?? untuk membuat wordlist biasanya saya menggunakan program msexcel agar bisa autogenerated, setelah itu saya konvert ke txt

BalasHapusgan...ko ane gak bisa dapatkan handshakenya gan, ada gak tips atau cara lain untuk mempermudah mendapatkan handshake nya gan

BalasHapussaya kira untuk mendapatkan handshake sangat mudah, coba diulangi langkah2 diatas

BalasHapusiya saya juga tidak bisa mndapatkn handshake.

BalasHapus